Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する最新のVPNリスク レポート:56%の組織がVPNの脆弱性を悪用した攻撃を経験

仮想プライベート ネットワーク(VPN)は長年にわたり、組織にリモート アクセスを提供してきました。しかし、この1年間、CISAが緊急指令を発行してVPNをネットワークから直ちに切り離すよう求めるケースが発生するなど、VPNの深刻なゼロデイ脆弱性を狙った攻撃が頻発しています。そのためVPNの安全性に対する懸念が高まっており、多くの組織が従業員の接続戦略を見直し、VPNに代わる安全なソリューションとしてゼロトラスト アーキテクチャーに移行し始めています。

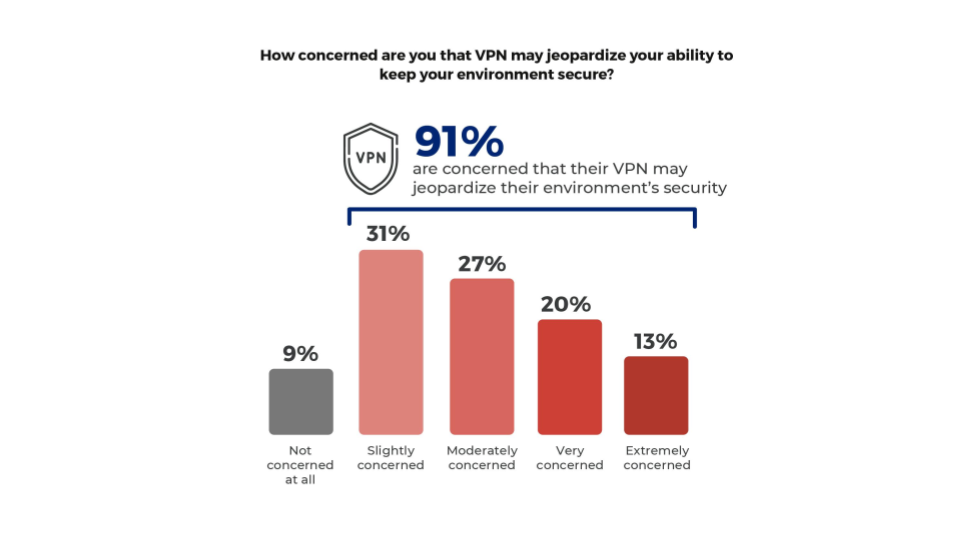

実際、組織の91%がVPNによってセキュリティが危険にさらされることを懸念しています。

本日発表された2024年版 Zscaler ThreatLabz VPNリスク レポートでは、VPNの重要な傾向に着目し、リモート ユーザーを保護するためのソリューションについて解説しています。Cybersecurity InsidersとZscalerは、VPN技術が現在抱えているセキュリティ、管理、ユーザー エクスペリエンス上の課題について、ITとサイバーセキュリティの専門家647人を対象に調査を行い、ラテラル ムーブメントやサードパーティー アクセス、ランサムウェアなどの攻撃に対するVPNの脆弱性など、組織のセキュリティ態勢に対する潜在的なリスクを明らかにしました。

調査結果からVPNの傾向は明らかです。組織はVPNソリューションのセキュリティ リスクについて重大な懸念を示すとともに、ゼロトラスト戦略の必要性を強く認識しており、ゼロトラスト ネットワーク アクセス(ZTNA)を導入する具体的な計画を立てています。また、クラウドでVPNインフラをホストすることはゼロトラストの原則に反し、ZTNAと同等のセキュリティやユーザー エクスペリエンスを確保できないことにも同意しています。

2024年版 Zscaler ThreatLabz VPNリスク レポートをダウンロードして、VPNのリスクに関する組織の考え方と専門家のインサイトをご確認ください。

主な調査結果

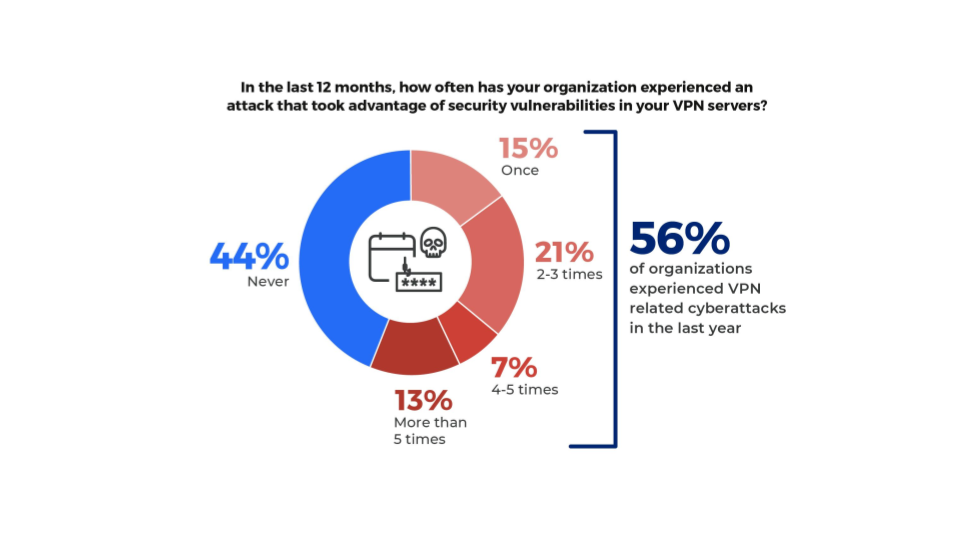

- 増加の一途をたどるVPN攻撃。過去1年間に最低1回のVPN関連のサイバー攻撃を受けた組織は56%にも上り(前年度は45%)、VPNを標的とした攻撃の件数と巧妙さは高まり続けています。

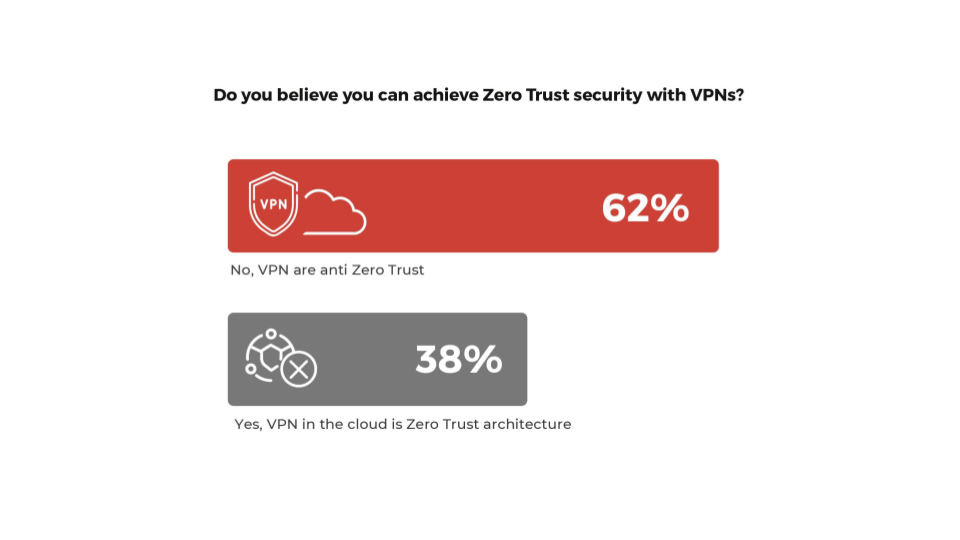

- ゼロトラストに移行する組織が増加。組織の78%が、今後12か月以内にゼロトラスト戦略を実装する予定です。また、62%がVPNとゼロトラストは根本的に異なると認識しています。

- 大多数の組織がVPNのセキュリティを懸念。回答者の91%が、VPNは組織のITセキュリティ環境を危険にさらすと考えています。旧型やパッチ未適用のVPNインフラへの依存がサイバー リスクを高めるという事実は、最近のセキュリティ インシデントからも明らかです。

- VPNではランサムウェア、マルウェア、DDoSに対抗できない。回答者はVPNの脆弱性を悪用する主な脅威として、ランサムウェア(42%)、マルウェア(35%)、DDoS攻撃(30%)を挙げており、従来のVPNアーキテクチャーが抱える根本的な弱点がさまざまなリスクを生み出しています。

- 無視できないラテラル ムーブメントのリスク。VPN攻撃を受けた組織の53%が、脅威アクターによるラテラル ムーブメントを確認しています。これは、侵害の初期段階での封じ込めが失敗したことを意味しており、従来のフラットなネットワークのリスクの高さがあらためて顕在化しました。

- ほぼすべての組織がサードパーティーのリスクを懸念。VPNを使用するとネットワークへのフルアクセスが可能になるため、回答者の92%は、VPNでアクセスするサードパーティーがネットワークへの潜在的なバックドアとなることを懸念しています。

VPN攻撃とCVEが増加、高まる組織の懸念

過去1年間にVPNの脆弱性を悪用したサイバー攻撃を受けた組織は56%にも上り、前年(45%)から大きく増加しました。さらに懸念されるのは、41%が2回以上のVPN関連の攻撃を受けたことで、この事実からもセキュリティ ギャップへの対処が急務であることがわかります。

図1:過去1年間にVPNの脆弱性を狙った攻撃を受けた組織

こうしたVPN関連の攻撃の増加には、やはり背景があります。昨年、VPNの深刻なゼロデイ脆弱性が相次いで明らかになりました。この傾向からわかることは、アーキテクチャーの観点から、VPNベースのネットワークは単一障害点に対して脆弱だということです。脅威アクターはこの脆弱性を悪用することで、ネットワーク上を水平方向に移動して重要なアプリケーションを検出し、機密データを盗み出します。

実際、VPN関連の攻撃を受けた回答者の大半は、攻撃者によるネットワーク上でのラテラル ムーブメントを確認しています。

図2:過去一年間に確認されたVPNに影響を与える深刻度の高いCVE

VPNのセキュリティに対する信頼は低下しつつあり、組織の91%がVPNによって自社のITセキュリティが危険にさらされることを懸念しています。

図3: VPNが自社のITセキュリティを危険にさらす可能性があると考える回答者

加速するゼロトラストの導入

VPNのセキュリティに対する懸念と並行して、または懸念があるからこそ、組織は安全な接続のためにゼロトラスト戦略を導入することに強く合意しています。組織の62%は、VPN技術ではゼロトラスト戦略に対応できないと考えています。

図4: VPNとゼロトラスト戦略の互換性に関する組織の見解

一方、VPNへの熱意が薄れるなか、組織はゼロトラスト戦略を積極的に導入し始めています。組織の78%が今後12か月以内にゼロトラスト戦略を実装する予定であり、31%がゼロトラスト戦略をすでに積極的に実装しています。

図5:組織におけるゼロトラスト戦略の導入

VPNに関連するセキュリティの脆弱性にますます注目が集まるなか、組織はVPN関連のセキュリティ インシデントの増加に備える必要があります。VPNの代替ソリューションとして、またセキュリティ態勢を根本的に改善する手段として、ZTNAが今後さらに検討されるようになると考えられます。

ZscalerのZTNAソリューションであるZscaler Private Access (ZPA)は、プライベート アプリケーションに接続するユーザーに対してデバイスや場所を問わず、包括的なセキュリティを提供します。ZPAを使用すると、アプリケーションはインターネット上で公開されなくなり、攻撃者がアプリケーションを見つけて標的にすることが難しくなります。Zscalerのインライン トラフィック検査は、悪意のあるアクティビティーを検出し、侵害やデータの窃取を防止します。ZPAは、AIを活用したユーザーとアプリ間のセグメンテーションおよび統合デセプションにより、攻撃の影響範囲を抑制できます。

このレポートではVPNが抱えるリスクを軽減するためのベスト プラクティスや2024年以降の予測などを詳しく解説しています。今すぐダウンロードして、詳細をご確認ください:2024年版 Zscaler ThreatLabz VPNリスク レポート:Cybersecurity Insidersによる新たな洞察

このブログは役に立ちましたか?