Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読するクラウド ワークロード:2024年のサイバーセキュリティに関する予測

2023年、クラウド セキュリティ市場は大きな転換期を迎えました。ベンダー、製品、インフラなど、エコシステムのあらゆる側面が急激に変化しています。各組織はクラウド化の推進とセキュリティ要件への対応を両立させるための取り組みを継続しており、パブリック クラウドのワークロード(VM、コンテナー、サービス)を対象としたサイバーセキュリティは2024年も進化を続けると見られます。こうした流れの中、CIOやCISOは、ポイント製品の統合、複数のクラウド(AWS、Azure、GCP)のサポート、自動化によるセキュリティ運用の拡大が可能なセキュリティ プラットフォームの構築を自らのチームに求めていくでしょう。結果として、クラウド ワークロードの保護、リアルタイムのデータ保護、一元的なポリシーの適用といった領域で、ゼロトラスト アーキテクチャーが存在感を発揮していくことが見込まれます。以下では、2024年に広がっていくと見られる重要な傾向を5つ紹介します。

1. オンプレミス環境からクラウドへの脅威のラテラル ムーブメントが増加する

クラウドは、アプリケーションとデータという組織の最重要資産の接続先になっています。攻撃者は新たな手法を取り入れており、組織のオンプレミス ネットワークへの侵入を足がかりに、ラテラル ムーブメントによってクラウド ドメインに移動するケースもあります。オンプレミス環境とパブリック クラウド環境の間に根強く残る整合性の欠如のため、こうした手法は脅威アクターの間で一般化しつつあります。

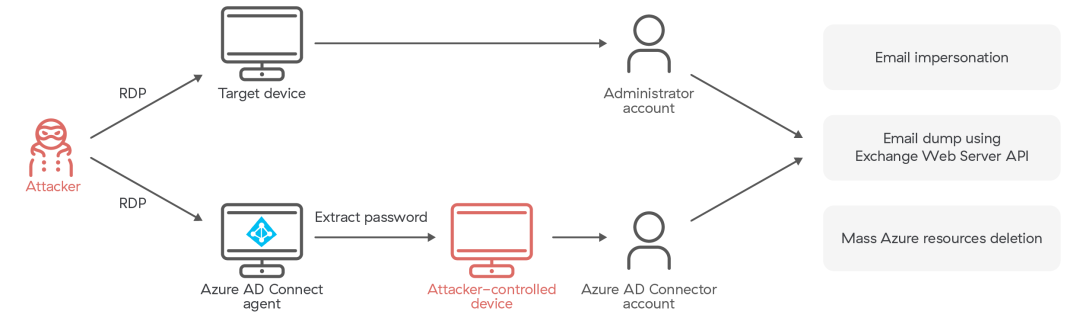

Microsoft Securityの調査チームは、この好例となる攻撃を詳しく紹介しています(出典:MERCURY and DEV-1084: Destructive attack on hybrid environment)。脅威アクターは最初に2つの特権アカウントを侵害し、次にそれらを利用してAzure Active Directory (Azure AD) Connectエージェントを操作しました。ランサムウェアを展開する2週間前に、侵害した高度な特権を持つアカウントを用いてAzure AD Connectエージェントがインストールされているデバイスにアクセスしていたのです。脅威アクターがその後AADInternalsツールを利用し、特権のあるAzure ADアカウントのプレーンテキストの資格情報を抽出したのは間違いないと見られます。この資格情報はその後、ターゲットのオンプレミス環境からターゲットのAzure AD環境への移動に利用されました。

図:オンプレミス環境の侵害を足がかりにしたパブリック クラウドへの移動

2. サーバーレス サービスによって攻撃対象領域が大幅に拡大する

サーバーレス関数は大幅な簡素化を実現し、開発者は基盤となるインフラストラクチャーについて心配することなく、コードの記述と展開のみに集中できるようになります。サーバーレス関数には再利用性があり、アプリケーション開発の加速にもつながるため、マイクロサービスベースのアーキテクチャーの採用を背景として、サーバーレス関数の使用は今後も拡大していくと見られます。しかし、サーバーレス関数には重大なセキュリティ リスクが伴います。さまざまな入力やイベント ソースと連携して動作し、アクションをトリガーするには多くの場合HTTPまたはAPIの呼び出しを要するためです。また、サーバーレス関数はブロブ ストアやブロック ストレージなどのクラウド リソースを利用し、キューを展開して他の関数とのやり取りの順序を管理し、デバイスに接続します。こうしたタッチポイントの多くは信頼できないメッセージ形式を含み、標準的なアプリケーション層保護のための適切な監視や監査も行われていないため、攻撃対象領域の拡大につながります。

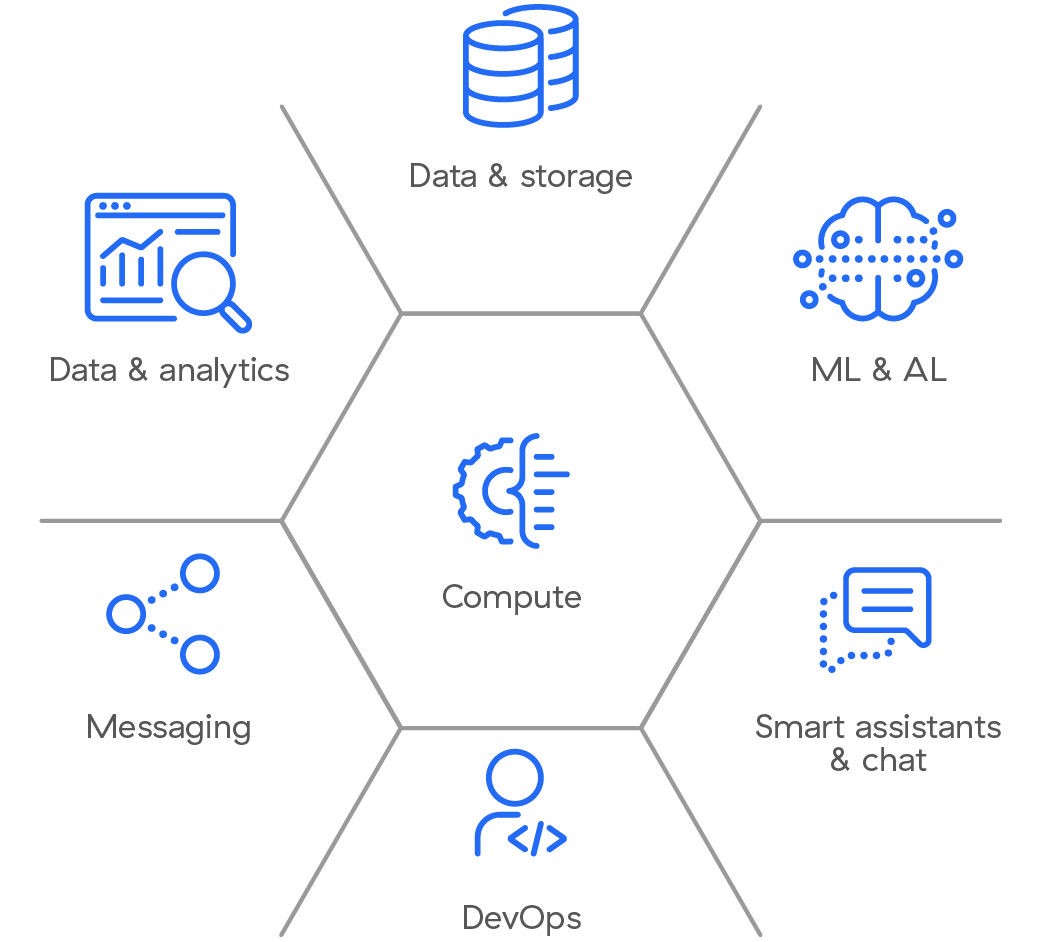

図:サーバーレス関数による追加のサービス全体へのアクセスが招く攻撃対象領域の拡大

3. パブリック クラウド保護に適した形でアイデンティティーベースのセキュリティ ポリシーの再定義が進む

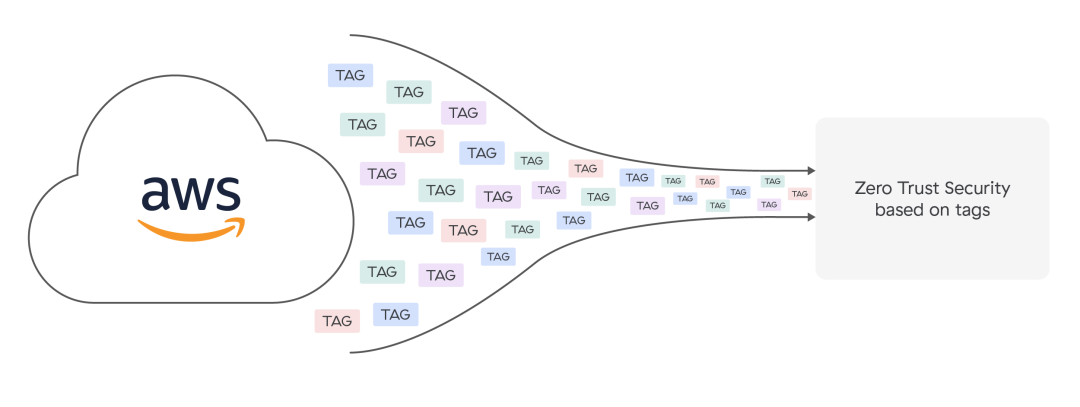

パブリック クラウドでワークロードが急増し始めると、各CSPは独自の異なるアイデンティティー機能を導入するようになります。ユーザーの場合と異なり、Active Directoryのようにすべてを制御する強力なツールは存在しません。IT部門は、ばらばらになったワークロードのアイデンティティー プロファイルを、オンプレミス、プライベート クラウド、パブリック クラウドにわたって利用し続けることになります。セキュリティ部門は複数のワークロード属性を利用してセキュリティ ポリシーを記述し続けるため、2024年はより高レベルの抽象化(ユーザー定義タグなど)の採用が拡大し始めることが予想されます。これにより、クラウド ワークロードの領域で、サイバーセキュリティとその他のリソース管理機能(課金、アクセス制御、認証、レポート作成)の一貫性が高まっていくと見られます。

図:ゼロトラスト アーキテクチャーの導入とクラウド ワークロードの保護に活用が見込まれるユーザー定義タグ

4. 複数のパブリック クラウドをサポートするクラウド型セキュリティ プラットフォームを評価して導入する企業が増える

各パブリック クラウドの保護に特化した形で人材の配置やアーキテクチャーの構築を行うなかで、セキュリティ部門は最適なソリューションを探し出す責任を負うことになります。まずはCSPが提供するツール(クラウド ファイアウォールのポイント ソリューションなど)を検討するものの、やがてクラウド セキュリティ ポリシーの定義、適用、修復を一元化できるアーキテクチャーを求めるようになるでしょう。選択的にではなく、すべてのワークロードにサイバー防御を適用するには、一元化された1つのプラットフォームでサイバー脅威対策を提供する必要があります。

5. CIOがAWS、Azure、GCPへの依存の分散を志向し、複数のクラウドに対応したセキュリティ ツールの導入が必要になる

ベンダーに関するベスト プラクティスとして、CIOはクラウド インフラストラクチャーのポートフォリオを多様化しようとしています。こうすることで、単一のベンダーへの依存の軽減、M&Aで引き継がれたインフラストラクチャーの統合、さまざまなパブリック クラウドのサービスの良いところ取り(データ分析にはGoogle Cloud BigQuery、モバイル アプリにはAWS、ERPにはOracle Cloudなど)が可能になります。

図:クラウド リソース保護のためのAWSの責任共有フレームワーク[出典]

どのクラウド ベンダーも、サイバーセキュリティに関して「責任共有」の概念を説き、クラウド リソースのセキュリティ インフラの導入責任を顧客側に負わせています。賢明なIT部門であれば、複数のパブリック クラウド環境をサポートできるサイバーセキュリティ プラットフォームを選択するようにするはずです。パブリック クラウドごとに個別のセキュリティ ツールを使用するという発想は到底受け入れられず、すべてのニーズに対応した単一のプラットフォームへの統一という方向に向かっていくことになるでしょう。

パブリック クラウドへのワークロードの展開は、企業のトレンドとして新しいものではありませんが、クラウド ワークロード セキュリティは、今後もいっそう注目を集める話題となるでしょう。現時点ではっきりとした答えは出ていませんが、2024年に企業がどのような方向に進んでいくかについては、いくつかヒントがあります。それがゼロトラストです。速やかに短期的なメリットを得られるだけでなく、将来につながるクラウド ワークロード セキュリティの強固なフレームワークとなります。クラウド ワークロード向けのゼロトラストに関する詳細は、こちらをクリックしてご確認ください。

この記事は、アクセスとセキュリティに関する2024年のトレンドを予測するブログ シリーズの一部です。このシリーズの次回の記事では、ゼロトラストに関する予測を見ていきます。

将来の見通しに関する記述

本記事には、当社経営陣の考えや想定、現時点で同経営陣が入手可能な情報に基づいた、将来の見通しに関する記述が含まれています。「考える」、「しうる」、「するだろう」、「潜在的に」、「推定する」、「継続する」、「予想する」、「意図する」、「可能性がある」、「するとみられる」、「予測する」、「計画する」、「期待する」という文言、および将来の出来事や結果の不確実性を伝える同様の表現は、将来の見通しに関する記述である旨を意味することを目的としています。このような将来の見通しに関する記述には、2024年のサイバーセキュリティ業界の状態に関する予測、およびこのマーケットにおける機会を活用するうえでの当社の能力、サイバー脅威の防御において「as-a-serviceモデル」とゼロトラスト アーキテクチャーが持つメリットおよび市場での採用の増加に関する予測、検知と修復対応に要する時間の短縮およびサイバー脅威のプロアクティブな特定と阻止におけるAIと機械学習の能力に関する考察を含みますが、これらに限定されません。これらの将来の見通しに関する記述は、1995年米国私募証券訴訟改革法のセーフ ハーバー条項の対象となります。またこれらの将来の見通しに関する記述は、多くのリスク、不確実性、想定に左右され、多数の要因により、本ブログの作成時点でZscalerが把握していないセキュリティ リスクや開発、および2024年のサイバーセキュリティ業界に関する当社の予測の基礎となる想定を含むもののこれらに限定されない実際の結果が、本ブログの記述と大きく異なる可能性があります。

Zscalerの事業に特有のリスクと不確実性は、2022年12月7日に米国証券取引委員会(「SEC」)に提出されたフォーム10-Qの最新の四半期報告書に記載されています。本書はZscalerのWebサイト(ir.zscaler.com)またはSECのWebサイト(www.sec.gov)で確認できます。本リリースに含まれる将来の見通しに関する記述は、現時点でZscalerが入手可能な限られた情報に基づいており、今後変更される可能性があります。Zscalerは、法律で義務付けられている場合を除き、将来的に新しい情報が利用可能になった場合においても、本ブログに記載されている将来の見通しに関する記述を更新することは保証しません。

このブログは役に立ちましたか?